CoffeeShop

Hoy toca una nueva máquina easy de HackMyVM, en este caso la primera creada por MrMidnight, donde realizaremos un reconocimiento inicial y luego explotaremos un script para pivotar a otro usuario con más privilegios

Hoy toca una nueva máquina easy de HackMyVM, en este caso la primera creada por MrMidnight, donde realizaremos un reconocimiento inicial y luego explotaremos un script para pivotar a otro usuario con más privilegios

Hoy regresamos con otra máquina easy de HackMyVM creada por Pylon, donde hay una web que nos permitirá ejecutar comandos para conseguir un RCE

Hoy regresamos con otra máquina easy de HackMyVM creada por Pylon, donde hay una web que nos permitirá ejecutar comandos para conseguir un RCE

Resolvemos nuestra segunda máquina creada para la comunidad. En ella añadimos nuevos servicios que vulnerar e investigar, con un port forwarding que no podía faltar. Para terminar escalaremos privilegios abusando un servicio que ejecuta un script.

Resolvemos nuestra segunda máquina creada para la comunidad. En ella añadimos nuevos servicios que vulnerar e investigar, con un port forwarding que no podía faltar. Para terminar escalaremos privilegios abusando un servicio que ejecuta un script.

Volvemos a la carga con otra máquina easy de HackMyVM creada por sML, donde hay un servicio el cual explotaremos tanto para entrar al sistema como para ser root

Volvemos a la carga con otra máquina easy de HackMyVM creada por sML, donde hay un servicio el cual explotaremos tanto para entrar al sistema como para ser root

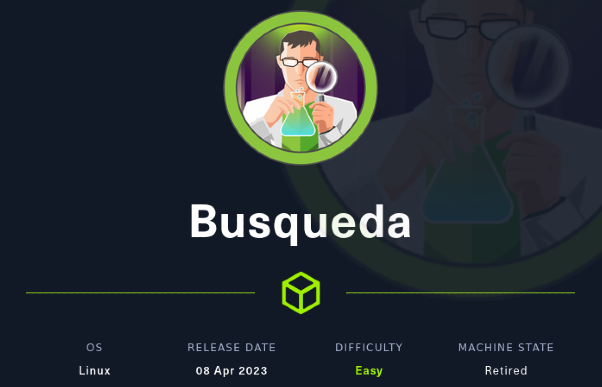

En esta ocasión tenemos otra máquina easy de Hack The Box, donde explotaremos una vulnerabilidad que nos dará un shell, el cual nos servirá para obtener información adicional, para posteriormente aprovecharnos de una vulnerabilidad en un script para ganar privilegios.

En esta ocasión tenemos otra máquina easy de Hack The Box, donde explotaremos una vulnerabilidad que nos dará un shell, el cual nos servirá para obtener información adicional, para posteriormente aprovecharnos de una vulnerabilidad en un script para ganar privilegios.

Continuamos con otra máquina medium, donde realizaremos varios user pivoting

Continuamos con otra máquina medium, donde realizaremos varios user pivoting

Resolvemos nuestra primera máquina creada para la comunidad. En ella veremos las típicas técnicas y un port forwarding, para terminar con una escalada con un python library hijacking.

Resolvemos nuestra primera máquina creada para la comunidad. En ella veremos las típicas técnicas y un port forwarding, para terminar con una escalada con un python library hijacking.

Continuamos con otra máquina medium, donde en este caso veremos un log poisoning bastante curioso. La escalada será sencilla abusando de un script en Python.

Continuamos con otra máquina medium, donde en este caso veremos un log poisoning bastante curioso. La escalada será sencilla abusando de un script en Python.

En esta ocasión tenemos otra máquina easy de Hack The Box, donde conseguiremos una reverse shell inicial que nos servirá para obtener información adicional y posteriormente realizar nuestra primera inyección SQL para conseguir acceder al sistema.

En esta ocasión tenemos otra máquina easy de Hack The Box, donde conseguiremos una reverse shell inicial que nos servirá para obtener información adicional y posteriormente realizar nuestra primera inyección SQL para conseguir acceder al sistema.

Hoy vamos a resolver una máquina easy de Hack The Box, donde conseguiremos una reverse shell aprovechando una vulnerabilidad, y una escalada de privilegios explotando un RCE en un fichero yaml.

Hoy vamos a resolver una máquina easy de Hack The Box, donde conseguiremos una reverse shell aprovechando una vulnerabilidad, y una escalada de privilegios explotando un RCE en un fichero yaml.

Comenzamos junio con otra máquina easy del autor sml, la cual hace un uso de un servicio que nunca habíamos visto, y con el que obtendremos un nombre de usuario.

Comenzamos junio con otra máquina easy del autor sml, la cual hace un uso de un servicio que nunca habíamos visto, y con el que obtendremos un nombre de usuario.

Vamos a realizar la nueva máquina de Rijaba1 de la serie Friendly pensada para todos los que comienzan con esto, la cual ya sube la dificultad y nos encontramos con un directory path traversal y un path hijacking.

Vamos a realizar la nueva máquina de Rijaba1 de la serie Friendly pensada para todos los que comienzan con esto, la cual ya sube la dificultad y nos encontramos con un directory path traversal y un path hijacking.

En este caso realizaremos la nueva máquina de Rijaba1, pensada para todos los que comienzan con esto, por lo que será sencillita y rápida, donde aplicaremos una reverse shell.

En este caso realizaremos la nueva máquina de Rijaba1, pensada para todos los que comienzan con esto, por lo que será sencillita y rápida, donde aplicaremos una reverse shell.

Esta máquina del autor noname catalogada como easy, se basa mucho en la enumeración de todos los tipos. Descubriremos un LFI y practicaremos un log poisoning. Para finalizar veremos una escalada nueva.

Esta máquina del autor noname catalogada como easy, se basa mucho en la enumeración de todos los tipos. Descubriremos un LFI y practicaremos un log poisoning. Para finalizar veremos una escalada nueva.

Hoy vamos a realizar la segunda máquina de un compañero de la comunidad de HackMyVM, Rijaba1. Esta máquina a pesar de estar catalogada como easy, yo la consideraría medium probablemente. Practicaremos con PHP y veremos un port forwarding.

Hoy vamos a realizar la segunda máquina de un compañero de la comunidad de HackMyVM, Rijaba1. Esta máquina a pesar de estar catalogada como easy, yo la consideraría medium probablemente. Practicaremos con PHP y veremos un port forwarding.

Volvemos a vernos con otra máquina clasificada como medium, en la cual no veremos ninguna técnica nueva en sí, pero nos hará pensar un poco fuera de la caja para poder resolverla.

Volvemos a vernos con otra máquina clasificada como medium, en la cual no veremos ninguna técnica nueva en sí, pero nos hará pensar un poco fuera de la caja para poder resolverla.

Hoy nos enfrentaremos a otra máquina de sml, en la cual realizaremos una técnica nueva para abrir un puerto en el firewall que no está expuesto.

Hoy nos enfrentaremos a otra máquina de sml, en la cual realizaremos una técnica nueva para abrir un puerto en el firewall que no está expuesto.

Hoy vamos a realizar otra de mis primeras máquinas que hice, la cual ya no recuerdo nada sobre ella. En este caso espero que me resulte mucho más sencilla que entonces.

Hoy vamos a realizar otra de mis primeras máquinas que hice, la cual ya no recuerdo nada sobre ella. En este caso espero que me resulte mucho más sencilla que entonces.

Hoy nos enfrentaremos a otra máquina de sml, en la cual veremos una forma de reconocimiento nueva para explotar un servicio expuesto.

Hoy nos enfrentaremos a otra máquina de sml, en la cual veremos una forma de reconocimiento nueva para explotar un servicio expuesto.

Hoy vamos a realizar la primera máquina de un compañero de la comunidad de HackMyVM, Rijaba1. Emplearemos un par de técnicas nuevas que aún no habíamos visto en el blog.

Hoy vamos a realizar la primera máquina de un compañero de la comunidad de HackMyVM, Rijaba1. Emplearemos un par de técnicas nuevas que aún no habíamos visto en el blog.

Hoy vamos a realizar la primera máquina del autor WWFYMN en HackMyVM, donde tiene un poco de todo y una escalada que en su momento dejé de lado, porque pensé que había que realizar la técnica de un buffer overflow… ¿en easy? Vamos a comprobarlo.

Hoy vamos a realizar la primera máquina del autor WWFYMN en HackMyVM, donde tiene un poco de todo y una escalada que en su momento dejé de lado, porque pensé que había que realizar la técnica de un buffer overflow… ¿en easy? Vamos a comprobarlo.

Hoy vamos a realizar una máquina donde toda la temática gira en Base64, bastante curiosa la verdad.

Hoy vamos a realizar una máquina donde toda la temática gira en Base64, bastante curiosa la verdad.

Hoy vamos a resolver una máquina nueva easy de Hack The Box, donde veremos nuevos métodos de explotación y una escalada de privilegios muy distinta.

Hoy vamos a resolver una máquina nueva easy de Hack The Box, donde veremos nuevos métodos de explotación y una escalada de privilegios muy distinta.

Hoy vamos a realizar la primera máquina medium de HackMyVM, que aunque la dificultad es subjetiva, al llegar a la escalada se me atragantó y vi el porqué del medium 😅, pero lo bueno es que hemos aprendido cosas nuevas, que es de lo que se trata.

Hoy vamos a realizar la primera máquina medium de HackMyVM, que aunque la dificultad es subjetiva, al llegar a la escalada se me atragantó y vi el porqué del medium 😅, pero lo bueno es que hemos aprendido cosas nuevas, que es de lo que se trata.

Hoy vamos a realizar otra máquina de HackMyVM sencillita para ir poco a poco a otras más complicadas.

Hoy vamos a realizar otra máquina de HackMyVM sencillita para ir poco a poco a otras más complicadas.

Hoy vamos a realizar una de mis primeras máquinas que hice de la plataforma VulnHub. Está catalogada como easy y me ha parecido divertida.

Hoy vamos a realizar una de mis primeras máquinas que hice de la plataforma VulnHub. Está catalogada como easy y me ha parecido divertida.

Hoy vamos a realizar una máquina easy de HackMyVM con temática hacker. El creador nos pone el contexto: Pwned is a organization hacked by an attacker. Find the vulnarable in attacker way.

Hoy vamos a realizar una máquina easy de HackMyVM con temática hacker. El creador nos pone el contexto: Pwned is a organization hacked by an attacker. Find the vulnarable in attacker way.

Hoy realizaremos una máquina easy de HackMyVM recién subida a la plataforma, recomendada por elc4br4. He de decir que me echó un cable en su resolución para no ir dando palos de ciego y perder tiempo, ya que tiene mucha más experiencia, así que vamos al grano.

Hoy realizaremos una máquina easy de HackMyVM recién subida a la plataforma, recomendada por elc4br4. He de decir que me echó un cable en su resolución para no ir dando palos de ciego y perder tiempo, ya que tiene mucha más experiencia, así que vamos al grano.

Comenzamos el blog resolviendo la primera máquina easy subida a la plataforma de HackMyVM. El creador nos indica en la descripción que es very easy, un regalo, lo comprobaremos… 😁

Comenzamos el blog resolviendo la primera máquina easy subida a la plataforma de HackMyVM. El creador nos indica en la descripción que es very easy, un regalo, lo comprobaremos… 😁

Realizaremos una pequeña explicación del tratamiento de la TTY que realizamos siempre en todas las máquinas una vez conseguimos la reverse shell.

Realizaremos una pequeña explicación del tratamiento de la TTY que realizamos siempre en todas las máquinas una vez conseguimos la reverse shell.

Hoy hablaremos de algunos problemitas relacionados con el arranque en Linux, derivados de algún cambio en las particiones como un redimensionamiento de disco.

Hoy hablaremos de algunos problemitas relacionados con el arranque en Linux, derivados de algún cambio en las particiones como un redimensionamiento de disco.

Hoy comentaremos los quebraderos de cabeza que tuve con un portátil antiguo de unos 16 años, el cual no se actualizaba e iba super mal.

Hoy comentaremos los quebraderos de cabeza que tuve con un portátil antiguo de unos 16 años, el cual no se actualizaba e iba super mal.

Hace poco, decidí formatear porque llevaba años sin hacerlo y me apetecía, por lo que decidí de paso, cambiarme a Windows 11. Todo funcionó bien y sin problemas… o eso pensaba, hasta que vi que las máquinas virtuales que tenía creadas con VirtualBox iban extremadamente lentas, e incluso alguna no era operativa.

Hace poco, decidí formatear porque llevaba años sin hacerlo y me apetecía, por lo que decidí de paso, cambiarme a Windows 11. Todo funcionó bien y sin problemas… o eso pensaba, hasta que vi que las máquinas virtuales que tenía creadas con VirtualBox iban extremadamente lentas, e incluso alguna no era operativa.

He decidido presentarme a mi primera Certificación de Pentesting y os cuento en qué consiste y cómo ha sido mi experiencia.

He decidido presentarme a mi primera Certificación de Pentesting y os cuento en qué consiste y cómo ha sido mi experiencia.

Este pequeño parón de publicaciones ha sido principalmente por la preparación de esta certificación, os cuento en qué consiste y cómo ha sido mi experiencia.

Este pequeño parón de publicaciones ha sido principalmente por la preparación de esta certificación, os cuento en qué consiste y cómo ha sido mi experiencia.